基于ARP欺骗的惩处措施

随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

发现非控节点后, 最好的方法是将其隔离。 基于802.1X协议的认证提供了控制交换机端口

的方法, 可以通过关闭交换机端口来实现主机的不能联网。 但只有高端交换机支持该方法, 不能

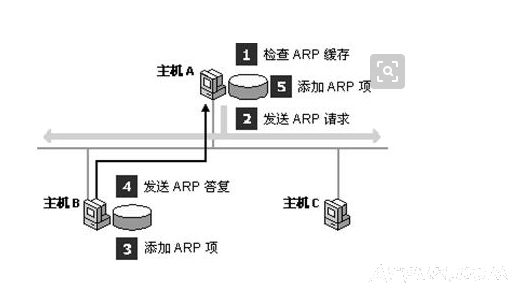

满足共享以太网(HUB连接)的情况, 而旦主机仍然可以切换端口实现联网。 ARP欺骗也叫ARP

Cache Poisoning, 通过向目标主机发送伪造的ARP应答数据包(ARPReply), 诱使后者依据伪应答

包的IP与MAC映射信息对更新自己的ARP缓存, 从而被预先伪造的IP及MAC信息对欺骗。 假

设主机C为实施ARP欺骗的攻击者, 并知道A和B的IP地址, C发送ARP包获得主机A的MAC

地址, 然后向A发送ARPReply数据包, 其中的源IP地址为B的IP地址, 但是源MAC地址却是主

机C的MAC地址。  主机A收到该ARPReply后, 以新的IP与MAC映射对更新ARP缓存。 这以

主机A收到该ARPReply后, 以新的IP与MAC映射对更新ARP缓存。 这以

后, A发送给B的数据包目标MAC地址全部使用C的MAC地址, 数据实际被传送至C。 CINSS

中, 攻击者为Scanner或Spy, 通过将非控节点ARP缓存中的网关MAC地址、网关ARP缓存中的非

控节点MAC地址都改为“000000000000”, 可以实现非控节点访问跨网段的网络其他服务的中断。

攻击者按照每秒发送10次ARP应答包的速率进行欺骗, 即使采用ARP缓存恢复措施, 也不能根本

上解决问题, 非控节点的跨网段访问仍将受到极大干扰。

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。

……