黑客:攻下隔壁女生路由器后...

不少人的八卦心窥探欲还是很强烈的, 强烈到让人恐惧。 最近路由安全沸沸扬扬, 可以翻阅我微信公众号历史文章查看关于路由安全的文章。 大家好好琢磨琢磨蹭网之后, 我们还能做些什么?

记忆中隔壁是一个还算不错的妹子, 那天 Z 来找我的时候恰巧碰到了, 进屋后跑到我耳边说:“隔壁那个妹子你能不能要到微信, 我觉得挺不错的呢~”这么三俗的场景竟然发生在我的身边, 我说等两天我给你消息。

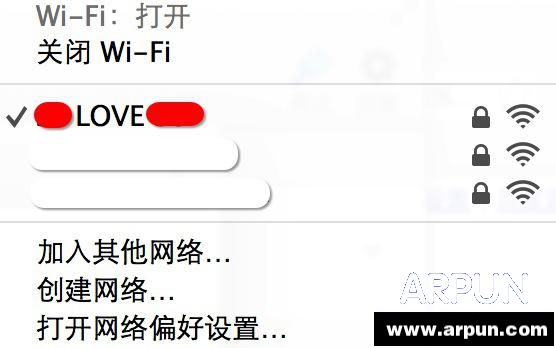

入口:既然是住在隔壁的年轻人, 必然不可缺少的就是路由器, 于是我打算从路由器当做入口开始这次旅程, 将 wifi 打开后发现了三个信号, 我首先选择这个名字非常独特的路由: ** LOVE **

根据名字 ** LOVE ** 可大概看出两个人名, 应该是男朋友, 想到这心里为 Z 君凉了一半。

找到疑似对方入口的地方就好说了, 翻出 minidwep(一款 linux 下破解 wifi 密码的工具)导入部分密码字典, 开始进行爆破。 因对方使用 WPA2 加密方式, 所以只能使用暴力破解方式进入, WEP 则目前可以直接破解密码, 所以破解 WPA2 加密方式的路由基本上成功率取决于黑客手中字典的大小。 喝了杯咖啡回来, 发现密码已经出来了:198707**, 于是愉快的连接了进去。

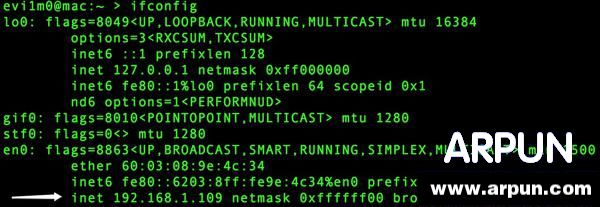

困难:成功连接到对方路由后, 下面我需要做的就是连接路由的 WEB 管理界面(进入 WEB 路由管理界面后便可以将路由 DNS 篡改、查看 DHCP 客户端连接设备以及各种功能)。

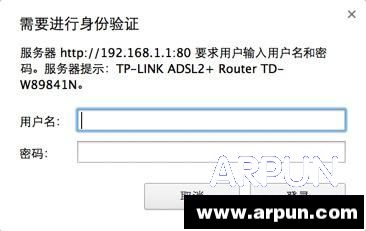

查看网段后开始访问路由器 WEB 管理界面, 发现女神竟然机智的修改了默认登录帐号密码。

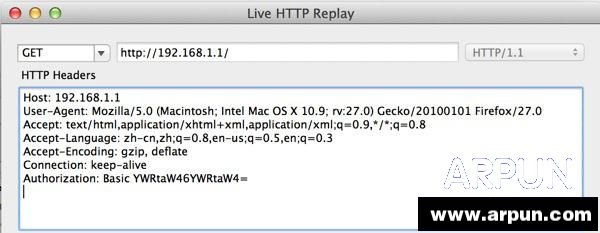

TP-LINK W89841N, 通过路由设备漏洞进入失败后, 想必只能使用暴力美学了。 通过抓取登录路由器的请求, 然后遍历帐号密码发送请求查看返回数据包大小则判断是否登录成功, 抓到的 GET 请求如下:

使用 Base64 解密开查看内容:admin:admin。 于是我编写了一个 python 脚本将字典中的密码与“admin:”进行组合然后进行 base64 加密, 进行破解。 十一点的钟声响起, 发现密码已经成功爆破出来, 成功登录:

查看设备连接列表, 发现只有孤零零的自己, 看来女神早已歇息, 等待时机。

第二天晚饭过后, 登录路由管理界面, 这时已经有好几个设备了, 时机到了:我统计了一下, 设备为两个安卓设备、一部 Iphone、一个 ipad、一台个人 PC。

从 iphone\ipad\pc 命名来看, 我开始的猜测没错, ** 确实是路由主人的名字, 直觉告诉我非常大的可能这个路由的主人就是 Z 所心仪的女神。 首先测试两台安卓设备, 发现其中一台开放端口很多, 隐隐约约中感觉是一台小米盒子或者百度影棒这种产品, 这样事情就变得有趣了, 因为控制电视可就有机会了。

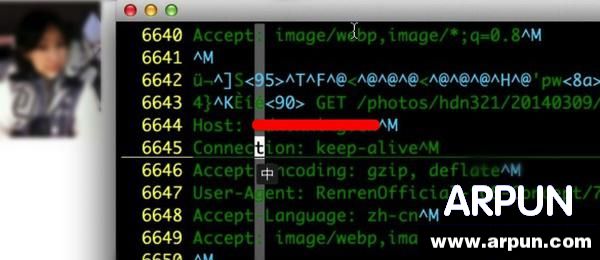

找到了那么多有趣的东西, 但我仍然没有忘记 Z 让我帮忙的事情, 于是便开始对 iphone 进行了嗅探。

嗅探不一会便找到了有趣的东西, 女神的照片在她查看自己相册的时候已经被嗅探到, 于是我将照片发给了 Z, 他已经激动的语无伦次了。 查看流量日志的时候我发现她在刷新浪微博, 于是根据 URL 很方便的找到了微博:

看到生日让我想起了 wifi 连接密码, 原来是她的出生日期, 心想把微信找到就可以让 Z 安心了。

通过女神新浪微博个性化域名地址和获取到信息加以组合, 开始猜测微信帐号, 很快便搞定了:

微博、人人、淘宝等等凡是登录过后的帐号全部劫持, 通过劫持后的帐号又能看到许多表面看不到的东西。

常说不要连接陌生公开 WIFI, 有点儿安全意识。 不是没办法黑你, 只是你没有被黑的价值。 但是人们总是毫不在意, 常说我本来就没啥价值。 这样放弃治疗的人令你头疼。

……